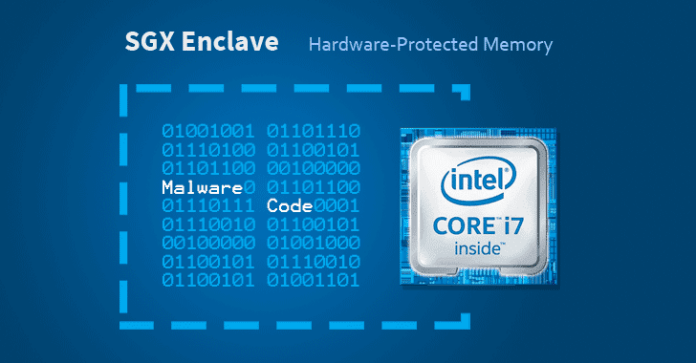

Các nhà nghiên cứu an ninh mạng đã phát hiện ra một cách để ẩn mã độc trên Intel SGX Enclaves, một tính năng mã hóa bộ nhớ dựa trên phần cứng trong các bộ xử lý hiện đại nhằm cách ly mã và dữ liệu nhạy cảm để tránh khỏi việc bị tiết lộ hoặc sửa đổi.

Nói cách khác, kỹ thuật này cho phép những kẻ tấn công cấy mã độc vào bộ nhớ an toàn sử dụng các tính năng bảo vệ của SGX, được thiết kế để bảo vệ dữ liệu quan trọng tránh khỏi những con mắt tò mò hoặc nguy cơ bị giả mạo, ngay cả trên hệ thống đã bị xâm nhập.

Được giới thiệu với bộ xử lý Skylake của Intel, SGX (Software Guard Extensions – Phần mềm mở rộng bảo vệ phần mềm) cho phép các nhà phát triển chạy các mô-đun ứng dụng được chọn trong vùng bộ nhớ bảo mật hoàn toàn biệt lập, được gọi là vỏ bọc (enclaves), được thiết kế để được bảo vệ khỏi các tiến trình chạy ở cấp đặc quyền cao hơn như hệ điều hành, kernel, BIOS, SMM, hypanneror, v.v.

Tuy nhiên, một nhóm các nhà nghiên cứu, trong đó có những người đã từng phát hiện ra lỗ hổng CPU Spectre-Meltdown trước đây, đã vượt qua được sự bảo vệ này và có được ứng dụng độc hại của riêng họ trong các vỏ bọc an toàn bằng cách tận dụng kỹ thuật lập trình hướng trở lại (ROP) đã có từ lâu đời.

Cuộc tấn công cũng sử dụng Tiện ích mở rộng đồng bộ hóa giao dịch (TSX), được tìm thấy trong các CPU Intel hiện đại, kết hợp với một kỹ thuật nguyên thủy đọc chống lỗi mới có tên gọi là Proping dựa trên địa chỉ TSX (TAP).

TAP sử dụng TSX để xác định xem có thể truy cập địa chỉ ảo theo quy trình hiện tại hay không và việc khám phá bộ nhớ này là không thể phát hiện được vì theo thiết kế thì các ứng dụng cấp hệ điều hành không thể nhìn vào bên trong một vỏ bọc.

Để xác định xem một trang bộ nhớ có thể ghi được hay không, nhóm đã phát triển một nguyên tắc ghi chống lỗi, kiểm tra các địa chỉ được xác định cho khả năng ghi (CLAW), đóng gói hướng dẫn ghi cho trang bộ nhớ đích trong giao dịch TSX và hủy bỏ giao dịch sau khi ghi.

Sau đó, khả năng ghi của trang bộ nhớ đích có thể được suy ra dựa trên giá trị trả về của giao dịch.

Khi phần mềm độc hại xâm nhập vào vùng an toàn, tính bảo mật và toàn vẹn mà SGX bảo đảm cơ bản cho các chương trình hợp pháp cũng sẽ cấm các nhà nghiên cứu hoặc giải pháp bảo mật phát hiện và phân tích phần mềm độc hại trong một vỏ bọc.

Điều này cuối cùng sẽ cho phép ứng dụng phần mềm độc hại bỏ qua các công nghệ bảo mật khác nhau, chẳng hạn như ngẫu nhiên bố trí không gian địa chỉ cấp hệ điều hành (ASLR), ngăn xếp canary và trình khử trùng địa chỉ, cũng như thực thi mã tùy ý trên hệ thống được nhắm mục tiêu.

Các nhà nghiên cứu cho biết khai thác bằng chứng khái niệm được phát triển bởi nhóm của họ đã bỏ qua ASLR, ngăn xếp canary và khử trùng địa chỉ, để “chạy các tiện ích ROP trong bối cảnh máy chủ cho phép phần mềm độc hại bao vây thực tế”, lưu ý rằng toàn bộ quá trình khai thác mất 20,8 giây.

Cuối cùng, các học giả kết luận rằng thay vì “bảo vệ người dùng khỏi bị tổn hại, SGX hiện đang đặt ra một mối đe dọa bảo mật, tạo điều kiện cho cái gọi là siêu phần mềm độc hại với các khai thác sẵn sàng tấn công”.

Việc giảm thiểu chống lại các cuộc tấn công như vậy có thể được triển khai trong các thế hệ CPU Intel trong tương lai, có khả năng bao vây tốt hơn các vỏ bọc SGX. Mặc dù một số giảm thiểu sẽ yêu cầu thay đổi cấp phần cứng mà không tốn bất kỳ hiệu suất nào, một số sẽ không yêu cầu sửa đổi phần cứng nhưng sẽ giao dịch một số hiệu suất.

The Hacker News