Trong phần này tôi sẽ nêu ra những khái niệm cơ bản được nhắc đến trong các hệ thống giám sát an ninh mạng. Yêu cầu trong việc triển khai một hệ thống giám sát an ninh mạng. Những công việc mà một hệ thống giám sát an ninh mạng cần thực hiện. Các nội dung dưới đây là kinh nghiệm của bản thân tôi khi làm việc với dự án xây dựng một hệ thống giám sát an ninh mạng cho doanh nghiệp.

1. Một số khái niệm cơ bản

Các thành phần trong hệ thống mạng

Để một hệ thống mạng hoạt động tốt nó bao gồm rất nhiều thành phần, hoạt động trên các nền tảng và mỗi trường khác nhau

- Các máy trạm

- Các máy chủ

- Các thiết bị hạ tầng mạng: Router, switch, Hub…

- Các thiết bị, hệ thống phát hiện và phòng chống xâm nhập: IDS/IPS, Snort, FireWall…

- Các ứng dụng chạy trên các máy chủ và máy trạm.

Log hệ thống

Là một thành phần quan trọng của hệ thống mạng. Nó lưu lại một cách chính xác mọi hoạt động của hệ thống, tình trạng hoạt động của hệ thống, các ứng dụng, các thiết bị đã và đang hoạt động trong hệ thống.

Các loại log chính trong hệ thống

- Log Access: Là log ghi lại toàn bộ thông tin truy cập của người dùng tới hệ thống, truy cập của các ứng dụng tới cơ sở dữ liệu…

- Log Event: là log ghi lại chi tiết những sự kiện mà hệ thống đã thực hiện. Log ứng dụng, log của hệ điều hành…

- Log Device: là log ghi lại tình trạng hoạt động của các thiết bị phần cứng và phần mềm đang được sử dụng: Router, Switch, IDS, IPS…

Log là một thành phần cực kỳ hữu hiệu cho việc giám sát cũng như khắc phục các sự cố trong hệ thống mạng. Tuy nhiên, với những hệ thống lớn, chạy nhiều ứng dụng, lượng truy cập cao thì công việc phân tích Log thực sự là một điều vô cùng khó khăn.

Giám sát an ninh mạng (Network Security Mornitoring – NSM)

Giám sát an ninh mạng là việc thu thập các thông tin trên các thành phần của hệ thống, phân tích các thông tin, dấu hiệu nhằm đánh giá và đưa ra các cảnh báo cho người quản trị hệ thống.

Đối tượng của giám sát an ninh mạng là tất cả các thành phần, thiết bị trong hệ thống mạng

- Các máy trạm

- Cơ sở dữ liệu

- Các ứng dụng

- Các server

- Các thiết bị mạng

2. Các bước cần thực hiện của một hệ thống NSM

Thu thập dữ liệu (Collection)

Việc thu thập dữ liệu ở đây chính là việc lấy các thông tin liên quan đến tình trạng hoạt động của các thiết bị trong hệ thống mạng. Tuy nhiên, trong những hệ thống mạng lớn thì các dịch vụ hay các thiết bị không đặt tại trên máy, một địa điểm mà nằm trên các máy chủ, các hệ thống con riêng biệt nhau. Các thành phần hệ thống cũng hoạt động trên những nền tảng hoàn toàn khác nhau. Mô hình Log tập trung được đưa ra để giải quyết vấn đề này. Cụ thể, là tất cả Log sẽ được chuyển về một trung tâm để phân tích và xử lý.

Với mỗi thiết bị có những đặc điểm riêng và các loại log cũng khác nhau. Như log của các thiết bị mạng như: Router, Swich. Log của các thiết bị phát hiện xâm nhập: IDS, IPS, Snort … Log của các Web Server, Application Server, Log Event, Log Registry của các Server Windows, Unix/Linux.

Cách thức thu thập dữ liệu trong hệ thống NSM

1. The Push Method (Phương pháp đẩy): Các sự kiện từ các thiết bị, Các máy trạm, Server sẽ được tự động chuyển về các Collector theo thời gian thực hoặc sau mỗi khoảng thời gian phụ thuộc vào việc cấu hình trên các thiết bị tương ứng. Các Collector của Log Server sẽ thực hiện việc nghe và nhận các sự kiện khi chúng xảy ra. Ví dụ như: NetFlow, Syslog-ng Message(Syslog-ng gồm 2 thành phần là Syslog-Agent và Syslog-Server), Access-list (ACL) logs …

2. The Pull Method (Phương pháp kéo): Các Collector thu tập các sự kiện được phát sinh và lưu trữ trên chính các thiết bị và sẽ được lấy về bởi các bộ Collector. Hai giao thức phổ biến để thu thập được các sự kiện là Security Device Event Exchange (SDEE – Gồm các thiết bị nằm trong hệ thống các thiết bị phát hiện xâm nhập được phát triển bởi ICSA) và SNMP (Simple Network Management Protocol – Giao thức hỗ trợ việc quản lý các thiết bị từ xa).

Phân tích dữ liệu

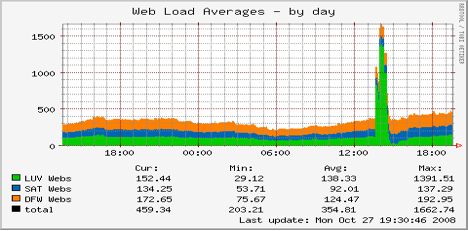

Khi đã thu thập được những thông tin về hệ thống thì công việc tiếp theo là phân tích thông tin, cụ thể là việc thực hiện chỉ mục hóa dữ liệu, phát hiện những điều bất thường, những mối đe dọa của hệ thống. Dựa trên những thông tin về lưu lượng truy cập, trạng thái truy cập, định dạng request… Ví dụ như lưu lượng truy cập bỗng dưng tăng vọt tại một thời điểm. Đây có lẽ là nơi thích hợp để Big data lên tiếng.

Phân tích dữ liệu |

Cảnh báo

Sau khi đã thực hiện việc phân tích dữ liệu từ các thông tin thu thập được việc tiếp theo là thực hiện việc đánh giá, đưa thông tin cảnh báo tới người quản trị và thực hiện những công tác nhằm chống lại những mỗi đe dọa, khắc phục các sự cố có thể sảy ra.

Cảnh báo có thể thông qua email, SMS, hoặc thực thi các mã script nhằm hạn chế hậu quả của sự cố. Khi xảy ra sự cố, hệ thống sẽ tự động gửi email, sms cho người quản trị và cũng có thể chạy script để thêm một địa chỉ IP có biểu hiện tấn công và danh sách đen của Firewall. Việc này đòi hỏi người lập trình phải có hiểu biết sâu và kinh nghiệm về hệ thống.